Potenciando la próxima ola de la transformación digital

La quinta generación inalámbrica (5G) y la computación periférica están acelerando la innovación en todos los sectores, marcando el comienzo de una nueva meta en la conectividad.

Detalles

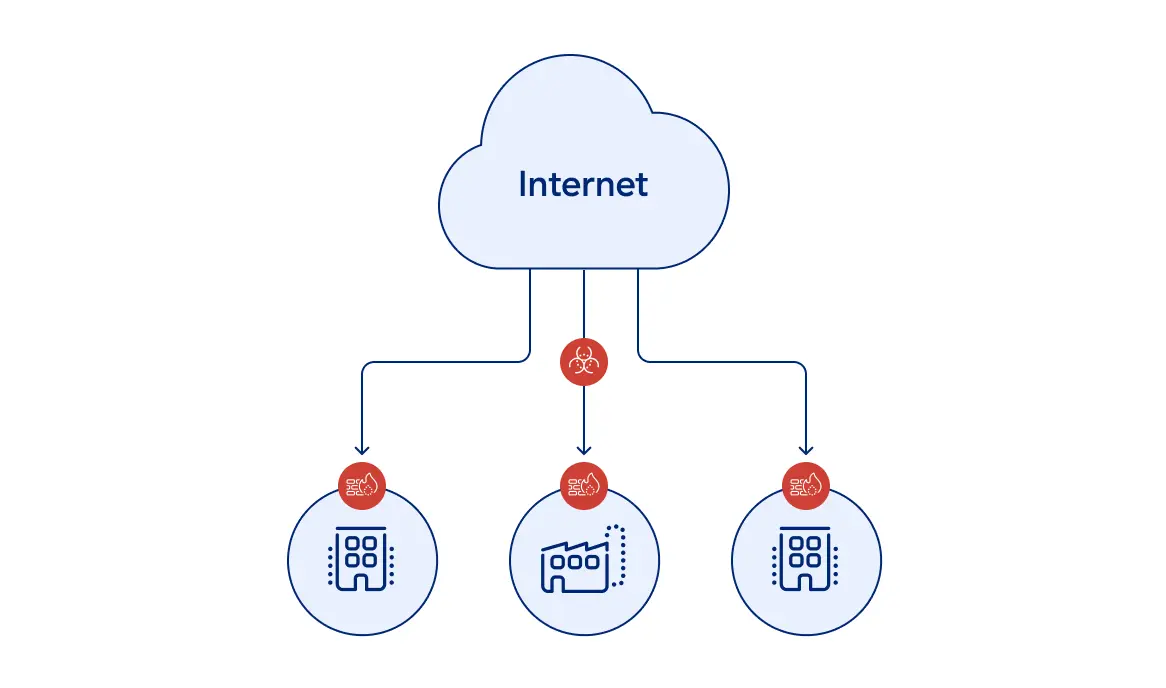

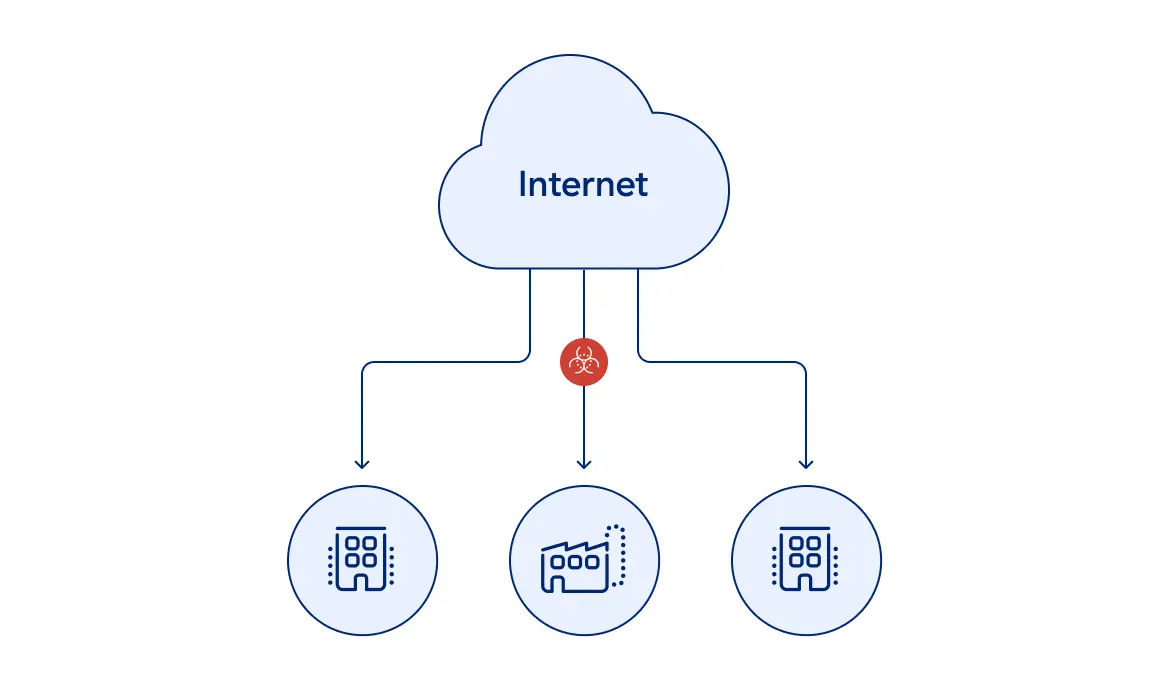

Las cargas de trabajo 5G y de perímetro son objetivos atractivos para los ciberataques

Una vez que un atacante obtiene acceso a la red, puede interrumpir las operaciones, robar y cifrar datos confidenciales.

Todos los firewalls con acceso a Internet en las instalaciones y en la nube pueden ser descubiertos y convertirse en objetivo de ataques.

Los dispositivos (UE) carecen de seguridad suficiente y pueden ser vulnerados fácilmente, sirviendo como puntos de apoyo para encontrar objetivos de alto valor

Un solo dispositivo infectado en una red enrutable puede infectar todos los elementos de la red

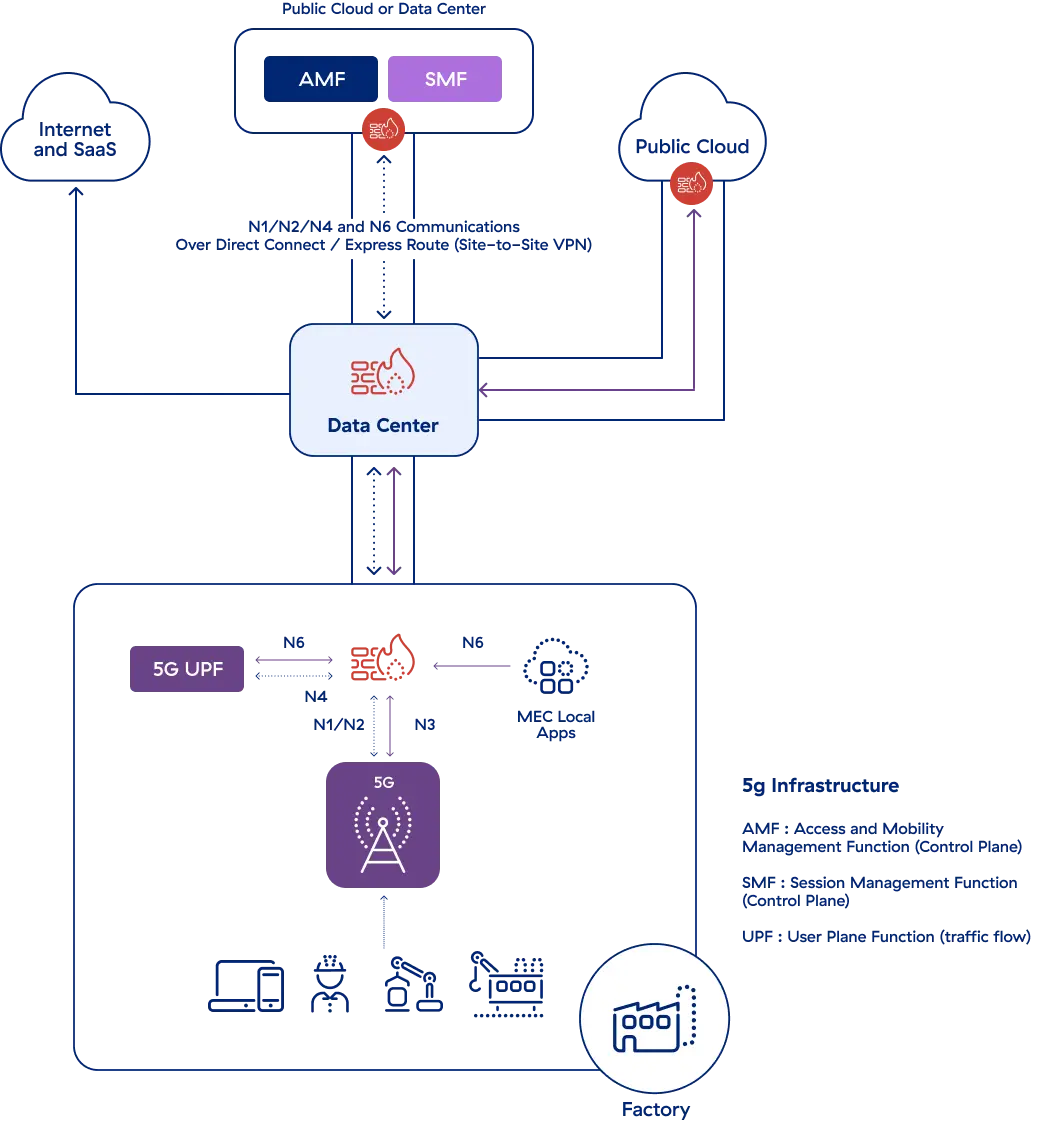

Diagrama arquitectónico

Riesgo de compromiso: Una arquitectura de sistema abierta que permite una conectividad masiva de dispositivos

RIESGO: Los sistemas IoT/OT pueden explotarse fácilmente y los firewalls no están diseñados para inspeccionar el tráfico SSL/TLS a escala

Una red grande y enrutable: Conecta sucursales, fábricas, centros de datos y nubes públicas para permitir las comunicaciones

RIESGO: Un solo usuario infectado puede infectar todo en su red.

Seguridad de tipo castle-and-moat: Establece un perímetro de seguridad entre la red corporativa e internet.

RIESGO: Todos los firewalls orientados a Internet pueden ser descubiertos y explotados

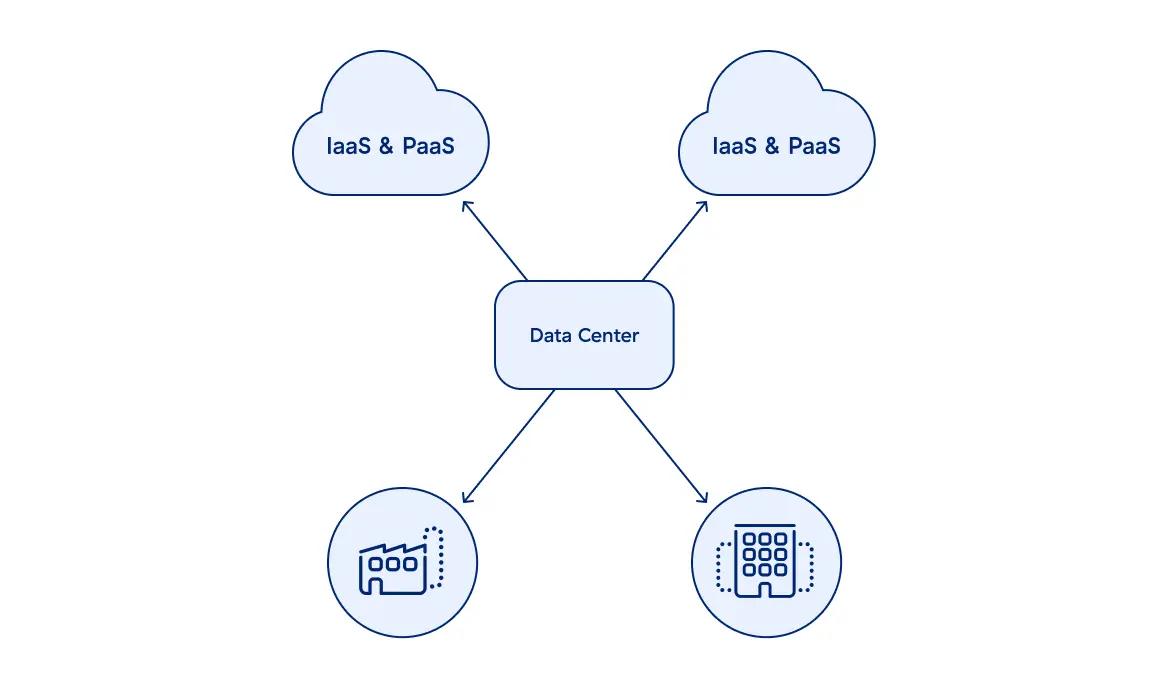

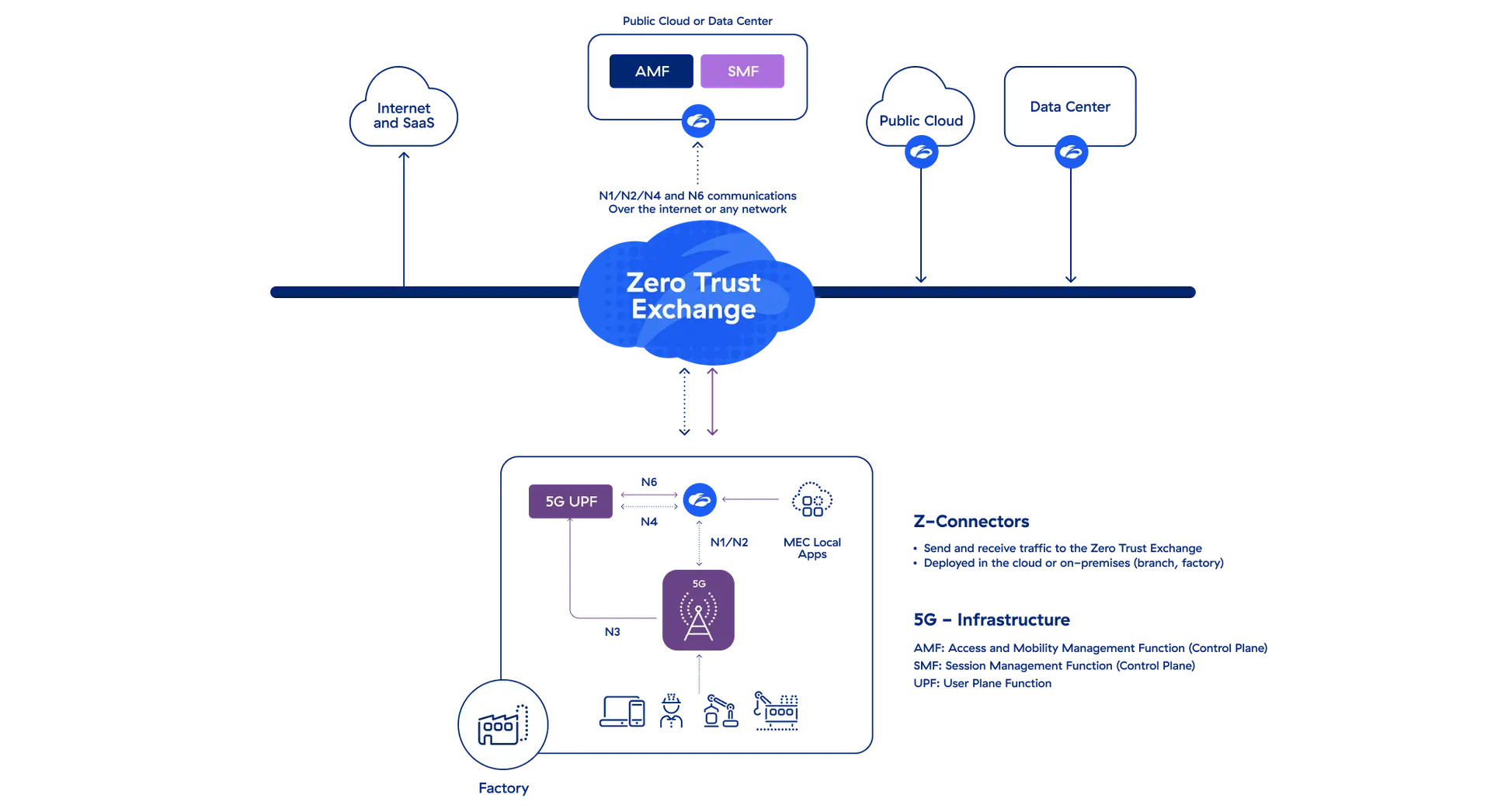

Arquitectura 5G Zero Trust de Zscaler para la red 5G privada

Protege y simplifica las implementaciones 5G privadas para el Core 5G centralizado

- Conectividad segura de sitio a sitio a través de Internet sin una red enrutable (5G UPF a Core)

- Asegúrese de que los usuarios y dispositivos (UE) no estén en la misma red enrutable que las aplicaciones en MEC, DC y la nube

- Minimice la superficie de ataque de entrada y salida

- Identifique las vulnerabilidades de la carga de trabajo, las configuraciones incorrectas y los permisos excesivos

- Prevenga la vulneración y la pérdida de datos con la inspección de contenido en línea

- Resuelva rápidamente los problemas de rendimiento con visibilidad del rendimiento de los dispositivos, las redes y las aplicaciones

Juntos, ayudamos a los clientes a adoptar la red 5G de manera segura

"Con Zscaler Zero Trust, podemos proteger las cargas de trabajo [de misión crítica] asegurando todas las comunicaciones de Internet, dispositivos y cargas de trabajo".

—Sebastian Kemi, director de Seguridad de la Información, Sandvik AB

"[Con Klas y Zscaler], el combatiente dispone ahora de un acceso seguro y granular sin precedentes a las aplicaciones de combate en el perímetro táctico".

—Carl Couch, director de Ingeniería, Klas Government

Interactúe con el equipo Zscaler 5G

Permita que nuestros expertos le muestren cómo Zscaler le ayuda a maximizar su implementación de conectividad 5G.

![Con Zscaler Zero Trust, podemos proteger las cargas de trabajo [de misión crítica] asegurando todas las comunicaciones de Internet, dispositivos y cargas de trabajo. zscaler-customer-sandvik](/_next/image?url=https%3A%2F%2Fwww.zscaler.com.mx%2Fsites%2Fdefault%2Ffiles%2Fimages%2Fcase-study-teaser%2Fzscaler-customer-sandvik.jpg&w=1920&q=75)