/ ¿Qué es zero trust?

¿Qué es zero trust?

La confianza cero es una estrategia de seguridad que afirma que no se debe confiar en ninguna entidad (usuario, aplicación, servicio o dispositivo) de forma predeterminada. Siguiendo el principio de acceso con privilegios mínimos, antes de permitir cualquier conexión, se establece la confianza en función del contexto y la postura de seguridad de la entidad, y luego se reevalúa continuamente para cada nueva conexión, incluso si la entidad se autenticó antes.

Explicación de la arquitectura Zero Trust

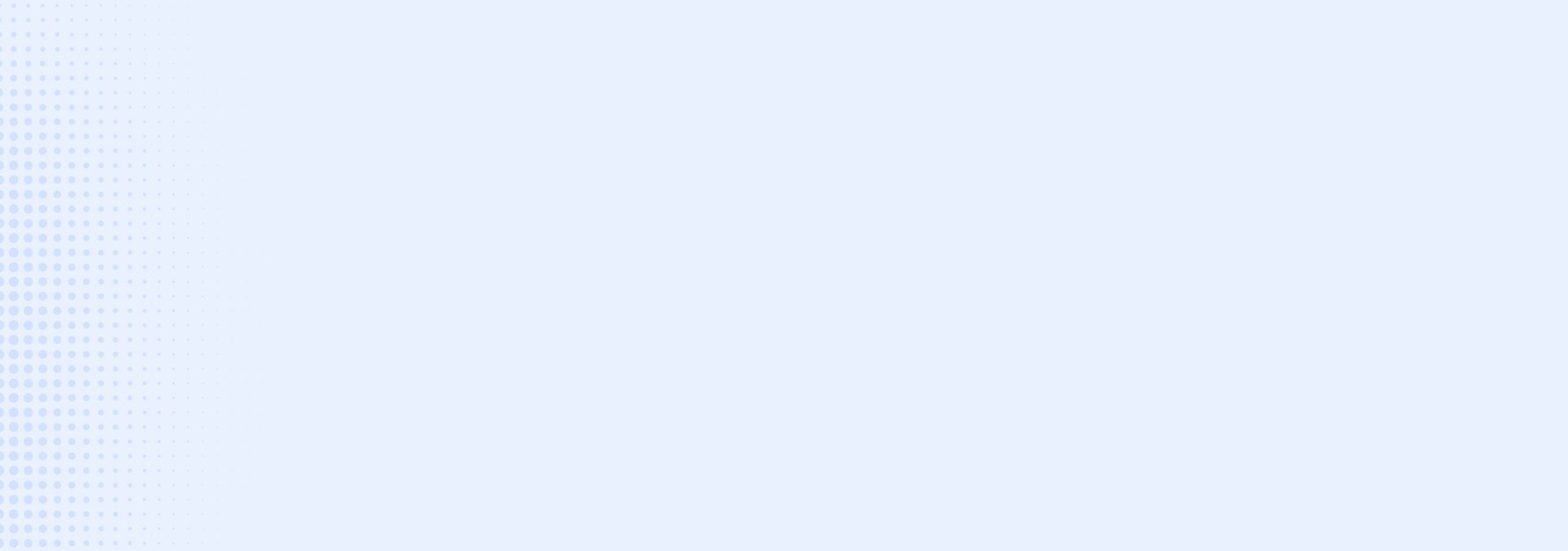

Zero Trust es una estrategia de ciberseguridad en la que se aplica una política de seguridad basada en el contexto establecido a través de controles de acceso con privilegios mínimos y autenticación estricta de los usuarios, sin asumir que son confiables. Una arquitectura Zero Trust bien afinada favorece una infraestructura de red más sencilla, una mejor experiencia de usuario y una mejor defensa contra las ciberamenazas.

Una arquitectura Zero Trust sigue la máxima "nunca confíe, siempre verifique". Este principio se usa desde que John Kindervag, que entonces trabajaba en Forrester Research, introdujo el término. Una arquitectura Zero Trust aplica políticas de acceso basadas en el contexto, en el que se incluyen el rol y la ubicación del usuario, su dispositivo y los datos que está solicitando, para bloquear el acceso inapropiado y el movimiento lateral en todo el entorno.

Establecer una arquitectura Zero Trust requiere visibilidad y control sobre los usuarios y el tráfico del entorno, incluido el que está cifrado; supervisión y verificación del tráfico entre las partes del entorno; y métodos potentes de autenticación multifactor (MFA) que vayan más allá de las contraseñas, como la biometría o los códigos de un solo uso.

Fundamentalmente, en una arquitectura Zero Trust, la ubicación de red de un recurso ya no es el factor más importante en su postura de seguridad. En lugar de una segmentación rígida de la red, sus datos, flujos de trabajo, servicios y demás están protegidos por una microsegmentación definida por software, lo que le permite mantenerlos seguros en cualquier lugar, ya sea en su centro de datos o en entornos híbridos y multinube distribuidos.

¿Cómo funciona la seguridad Zero Trust?

Como concepto central, Zero Trust asume que todo componente o conexión es hostil por defecto, apartándose de modelos anteriores basados en perímetros de red seguros. Esta falta de confianza se define tecnológicamente por:

- La arquitectura subyacente: Los modelos tradicionales utilizaban direcciones IP aprobadas, puertos, protocolos para los controles de acceso y VPN de acceso remoto para la validación de la confianza.

Principios básicos del modelo Zero Trust

Zero Trust es más que identidad de usuario, segmentación y acceso seguro. Es una estrategia sobre la cual construir un ecosistema de ciberseguridad. En esencia, hay tres principios:

- Terminar todas las conexiones: Las tecnologías como los firewalls utilizan un enfoque de "transmisión", inspeccionando los archivos a medida que se distribuyen. Si se detecta un archivo malicioso, las alertas suelen llegar demasiado tarde. Una solución UZTNA eficaz finaliza cada conexión para permitir que una arquitectura de proxy en línea inspeccione todo el tráfico, incluido el tráfico cifrado, en tiempo real (antes de que llegue a su destino) para evitar ransomware, malware y más.

- Proteja los datos mediante políticas granulares basadas en el contexto: Las políticas Zero Trust verifican las solicitudes de acceso y los derechos según el contexto, incluida la identidad del usuario, el dispositivo, la ubicación, el tipo de contenido y la aplicación que se solicita. Las políticas son adaptables, por lo que los privilegios de acceso de los usuarios se reevalúan continuamente a medida que cambia el contexto.

- Reduzca el riesgo eliminando la superficie de ataque: Con UZTNA, los usuarios se conectan directamente a las aplicaciones y recursos que necesitan, nunca a las redes. Las conexiones directas de usuario a aplicación y de aplicación a aplicación eliminan el riesgo de movimiento lateral y evitan que los dispositivos comprometidos infecten otros recursos. Además, los usuarios y las aplicaciones son invisibles para Internet, por lo que no pueden ser descubiertos ni atacados.

Ventajas de elegir una arquitectura Zero Trust

Hoy en día, los entornos en la nube se convierten en objetivos atractivos para los ciberdelincuentes que pretenden robar, destruir o pedir un rescate por datos confidenciales y críticos para las empresas, como la información de identificación personal (IPI), la propiedad intelectual (PI) y la información financiera.

Aunque ninguna estrategia de seguridad es perfecta, Zero Trust se encuentra entre las estrategias más eficaces de la actualidad, ya que:

- Reduce la superficie de ataque y el riesgo de una violación de datos

- Proporciona un control de acceso granular sobre la nube y los entornos de contenedores

- Mitiga el impacto y la gravedad de los ataques exitosos, reduciendo el tiempo y el costo de depuración

- Apoya las iniciativas de cumplimiento

Un modelo de seguridad Zero Trust es el medio más eficaz del mundo para garantizar la seguridad de la nube. Con el enorme grado de proliferación de nubes, puntos finales y datos en los entornos informáticos actuales, es esencial no confiar en ninguna conexión sin la debida verificación. Además, el aumento de la visibilidad hará la vida mucho más fácil para el departamento de TI y de seguridad, desde el nivel de administración hasta el CISO.

Áreas de defensa de Zero Trust

Aplicada en todo su ecosistema de TI, Zero Trust puede ofrecer una protección granular para sus:

- Aplicaciones

- Datos

- Puntos finales

- Identidades

- Infraestructura

- Red

Casos de uso de Zero Trust

1. Reduzca el riesgo empresarial y organizativo

La arquitectura Zero Trust reduce el riesgo al impedir que todas las aplicaciones y servicios se comuniquen hasta que se autentiquen de acuerdo con principios de confianza predefinidos. Una estrategia Zero Trust le ayuda a comprender cómo se comunican los activos de su entorno y, a medida que se establecen las líneas de base, le permite eliminar el software y los servicios sobreaprovisionados para mitigar aún más el riesgo.

2. Obtenga control de acceso sobre entornos de nube y contenedores

Las políticas de seguridad Zero Trust se aplican en función de la identidad de la carga de trabajo y no se ven afectadas por las direcciones IP, los puertos ni los protocolos. La protección está vinculada directamente a las propias cargas de trabajo y se mantiene constante aunque cambie el entorno, lo que facilita considerablemente la gestión del acceso, la visibilidad y los desafíos generales de seguridad de las cargas de trabajo asociados a los proveedores de servicios en la nube y los contenedores.

3. Reduzca el riesgo de una filtración de datos

La arquitectura Zero Trust inspecciona cada solicitud, autentica cada usuario y dispositivo, evalúa todos los permisos antes de otorgar acceso y luego reevalúa continuamente la confianza a medida que cambia el contexto. Además, los modelos Zero Trust crean conexiones seguras de uno a uno, sin medios de movimiento lateral. Por lo tanto, incluso si un atacante logra entrar en su entorno, no podrá acceder ni robar datos si no puede establecer confianza.

4. Respalde iniciativas de cumplimiento

Zero Trust hace que todas las conexiones de usuarios y cargas de trabajo sean invisibles desde la Internet abierta, lo que simplifica el cumplimiento de PCI DSS, NIST 800-207 y más, al tiempo que admite auditorías más fluidas. La microsegmentación Zero Trust le permite crear perímetros alrededor de ciertos tipos de datos confidenciales utilizando controles detallados para separar los datos regulados y no regulados. Durante las auditorías, o en caso de una filtración de datos, la microsegmentación proporciona visibilidad y control superiores en comparación con las arquitecturas de red plana.

Cómo dar los primeros pasos con Zero Trust

Al diseñar una arquitectura Zero Trust, sus equipos de seguridad y TI deben centrarse primero en responder

- a dos preguntas: ¿ Qué intenta proteger?

- ¿De quién intenta protegerlo?

Esta estrategia determinará la manera en que diseña su arquitectura. A partir de ahí, el enfoque más eficaz es superponer las tecnologías y los procesos a la estrategia, y no al revés.

En su marco de acceso a la red Zero Trust (ZTNA) , Gartner® recomienda aprovechar el modelo Zero Trust suministrado como servicio. También puede adoptar un enfoque por fases, empezando por sus activos más críticos o por un caso de prueba de activos no críticos, antes de implementar Zero Trust de manera más generalizada. Sea cual sea su punto de partida, una solución Zero Trust óptima le ofrecerá beneficios inmediatos en reducción de riesgos y control de la seguridad.

Cómo implementar Zero Trust

Implementar Zero Trust consiste en realizar una transformación segura. Hoy en día, más organizaciones saben por qué deberían buscar una arquitectura Zero Trust, pero muchas aún no están seguras de por dónde empezar y cada proveedor de seguridad parece tener su propia definición de lo que significa la seguridad Zero Trust. El verdadero modelo Zero Trust no sucede en un instante. Es un viaje que comienza protegiendo y dando capacidades a su fuerza de trabajo.

Obtenga más información en nuestro artículo dedicado: ¿Cómo se implementa Zero Trust?

¿Por qué elegir Zscaler como solución Zero Trust?

Zscaler es el único proveedor de ciberseguridad que ofrece una plataforma Zero Trust creada en la nube y diseñada para organizaciones en la nube. Además, Zscaler constantemente es nominada como líder en los informes y clasificaciones de analistas más prestigiosos del sector, y podemos demostrarlo con el respaldo de nuestros innovadores socios y clientes.

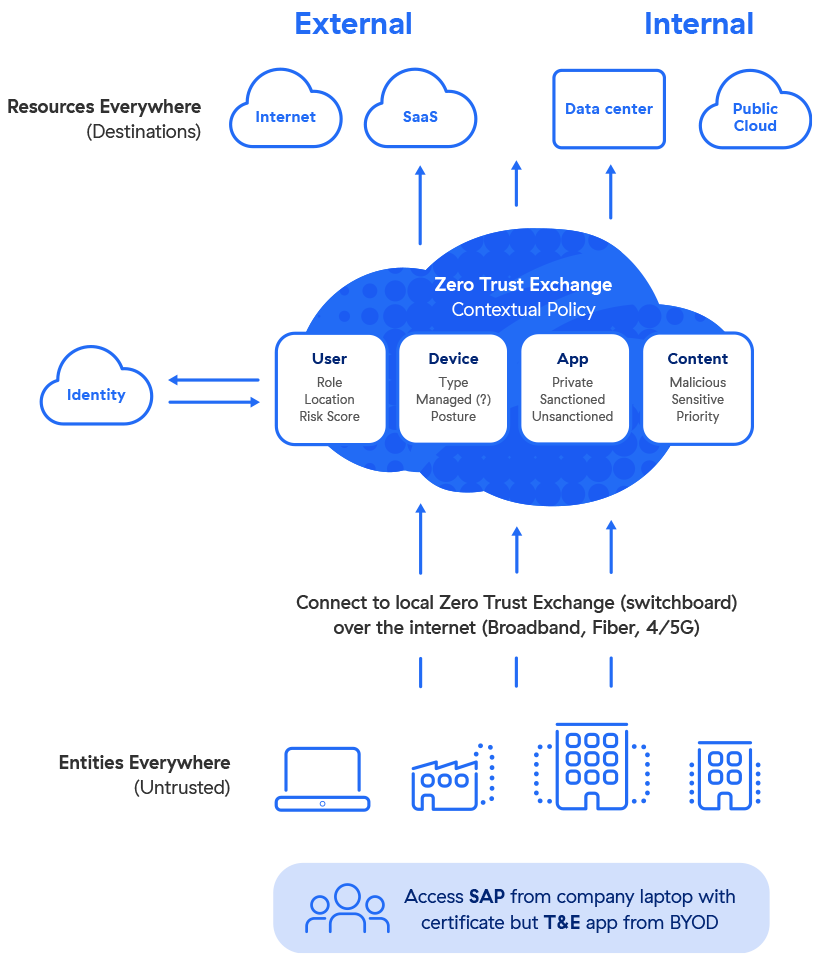

Todo esto es posible gracias a nuestra plataforma: Zscaler Zero Trust Exchange.

Zscaler Zero Trust Exchange

El Zscaler Zero Trust Exchange™ es una plataforma nativa de la nube basada en Zero Trust. Basada en el principio de privilegios mínimos, establece la confianza a través del contexto, como la ubicación de un usuario, la postura de seguridad de su dispositivo, el contenido que se intercambia y la aplicación que se solicita. Una vez establecida la confianza, sus empleados obtienen conexiones rápidas y confiables, estén donde estén, sin necesidad de conectarse directamente a su red.

Zero Trust Exchange opera en más de 150 centros de datos en todo el mundo, lo que garantiza que el servicio esté cerca de sus usuarios, ubicado con los proveedores de nube y las aplicaciones a las que acceden. Garantiza el camino más corto entre sus usuarios y sus destinos, brindando seguridad integral y una experiencia de usuario increíble.