/ ¿Qué es el acceso remoto seguro?

¿Qué es el acceso remoto seguro?

El acceso remoto seguro es un término general que hace referencia a las medidas de seguridad, las políticas y las tecnologías que las organizaciones utilizan para ofrecer acceso a la red, a los dispositivos y a las aplicaciones desde una ubicación fuera de la oficina corporativa con un alto nivel de seguridad.

¿Cómo funciona?

El acceso remoto seguro permite a los empleados que están fuera de la oficina utilizar los recursos que necesitan para ser productivos. Proporciona un medio para que se conecten a un centro de datos, red, aplicaciones o recursos en la nube con sus dispositivos remotos mediante conexiones a Internet Wi-Fi públicas o domésticas no seguras en lugar de a una red corporativa.

El acceso remoto seguro proporciona a los empleados híbridos de la actualidad un búfer que se encuentra entre su punto final e Internet, lo que les permite establecer conexiones remotas y a la vez, minimizar el riesgo de un acceso no autorizado.

Las políticas y tecnologías de acceso remoto seguro varían según la empresa, ya que cada departamento de TI tiene sus propias instalaciones, requisitos y presupuesto para brindar un acceso seguro desde cualquier lugar.

¿Por qué es importante el acceso remoto seguro?

Hoy en día, muchas empresas están contratando en función de las calificaciones en lugar de la ubicación de los posibles empleados. El trabajo remoto e híbrido llegó para quedarse, y con la evolución de las ciberamenazas y las vulnerabilidades en los máximos niveles históricos, el acceso remoto seguro se ha trasladado a lo más alto de la lista de prioridades para los departamentos de TI y seguridad de todo el mundo, independientemente de cuál sea su sector.

En el pasado, los empleados de una organización estaban en su red, y todas las aplicaciones residían en el centro de datos conectado a esa misma red. Pero con el inicio de la pandemia de COVID-19, las empresas se vieron obligadas a cambiar rápidamente al trabajo a distancia para mantenerse productivas y rentables. Esto significó adoptar soluciones de acceso remoto para proporcionar a los usuarios la capacidad de acceder a aplicaciones internas como Microsoft 365 haciéndolas extensivas al usuario remoto, ya sea a través de la red u otros métodos.

Los estándares de seguridad actuales son tremendamente diferentes de los de hace incluso cinco años, y el paradigma que rodea a las tecnologías de acceso remoto seguro está cambiando rápidamente.

Según el Informe de Riesgo de VPN 2022 de Cybersecurity Insiders, más del 80 % de las empresas encuestadas planean implementar un modelo Zero Trust.

¿Qué tecnologías se utilizan para el acceso remoto seguro?

Existe una gran variedad de soluciones de acceso remoto en el mercado. Veamos algunas de las que más utilizan las organizaciones actuales.

Red privada virtual (VPN)

Es la predecesora de todas las soluciones de acceso remoto seguro. Una VPN proporciona acceso a la red corporativa de una empresa utilizando un túnel que se sitúa entre la red y un usuario remoto. Una vez autenticados, los usuarios tienen acceso ilimitado a la red y pueden moverse lateralmente por ella.

Autenticación de dos factores/multifactor (2FA/MFA)

Mediante este método, el usuario obtiene acceso a una red o recursos corporativos autenticándose por al menos dos medios. Puede ser cualquier combinación de contraseña, dirección de correo electrónico, escritorio remoto, dispositivo móvil o incluso datos biométricos como una huella dactilar. Si el usuario no puede autenticarse en ambos o en todos los frentes, se deniega la solicitud.

Inicio de sesión único (SSO)

El SSO permite a un usuario acceder a todos los recursos a través de una sola forma de autenticación, de ahí el calificativo "único". Lo suelen utilizar empresas de todos los tamaños, así como los particulares, para evitar tener que gestionar varios nombres de usuario y contraseñas.

Gestión de acceso privilegiado (PAM)

PAM se refiere a la conjunción de personas, procesos y tecnología para controlar el acceso. Proporciona a TI una mayor visibilidad de las cuentas supervisándolas en tiempo real y detiene a la vez los ciberataques y las amenazas internas, optimiza la eficiencia operativa y garantiza el cumplimiento. Con PAM, los usuarios solo tienen acceso a los recursos a los que están autorizados y el control de los accesos es mucho más estricto.

Ventajas del acceso remoto seguro

Las soluciones de acceso remoto seguro son activos valiosos para su organización, ya que le ayudan a:

- Mantener seguros los datos confidenciales.Proteger los datos de su organización limitando el acceso desde fuentes externas y concediéndolo únicamente por un medio seguro y controlado. Esto reduce en gran medida el perfil de riesgo de su organización, lo cual es crucial dada la gran cantidad de amenazas avanzadas que existen en la actualidad.

- Reducir la superficie de ataque. Defiéndase de una manera aún más eficaz contra las amenazas avanzadas reduciendo el número de vectores de ataque que los ciberdelincuentes pueden utilizar para infiltrarse en los puntos finales remotos. Esto ayuda a mejorar la postura de seguridad de su organización.

- Conseguir y mantener el cumplimiento. Ayude a su organización a evitar el incumplimiento de la creciente normativa actual sobre protección de datos y privacidad, previniendo las fugas y la pérdida de datos.

Las mareas cambiantes

Desde hace algunas décadas, los profesionales de TI han confiado en las VPN para ofrecer un acceso remoto seguro. Esta práctica se ha mantenido incluso a pesar de que cada vez más usuarios empezaban a trabajar fuera de la red y accedían a los recursos corporativos desde sus computadoras portátiles o dispositivos móviles, y a medida que más aplicaciones e infraestructura se trasladaban a la nube.

Finalmente, los departamentos de TI y de seguridad tuvieron que plantearse una pregunta difícil: con tantos usuarios fuera de la red y tantas aplicaciones en la nube, ¿tiene sentido conectar a los usuarios remotos a la red interna?

La vinculación de la seguridad a la red es el punto clave de los problemas del antiguo modelo de acceso remoto. Además de una mayor latencia, las organizaciones que confían en la tecnología VPN heredada se enfrentan a un mayor riesgo en dos áreas clave:

- Confianza inherente, a menudo excesiva

- Mayor riesgo de acceso externo a la red

A diferencia de un enfoque Zero Trust, las antiguas arquitecturas castle-and-moat, que dependen en gran medida de las VPN, a menudo confían con demasiada facilidad. Esta filosofía errónea crea una red "plana" que depende de las direcciones IP, los controles de acceso basados en puntos finales y otros factores para determinar la autenticación dentro de una red corporativa. Una vez que un usuario se encuentra en una de estas redes planas, puede desplazarse por toda la red corporativa.

Esto permite a los ciberdelincuentes explotar la superficie de ataque VPN para infiltrarse en la red y lanzar ransomware, ataques de phishing, denegación de servicio y otros medios para exfiltrar datos empresariales críticos.

Por el contrario, el enfoque Zero Trust trata todo el tráfico, incluido el que ya está dentro del perímetro, como hostil. A menos que las cargas de trabajo hayan sido identificadas por un conjunto de atributos basados en el contexto, no se confía en ellas y se les bloquea la comunicación.

Como analizaremos a continuación, el acceso remoto seguro ha evolucionado para satisfacer las demandas del mundo actual que prioriza la nube.

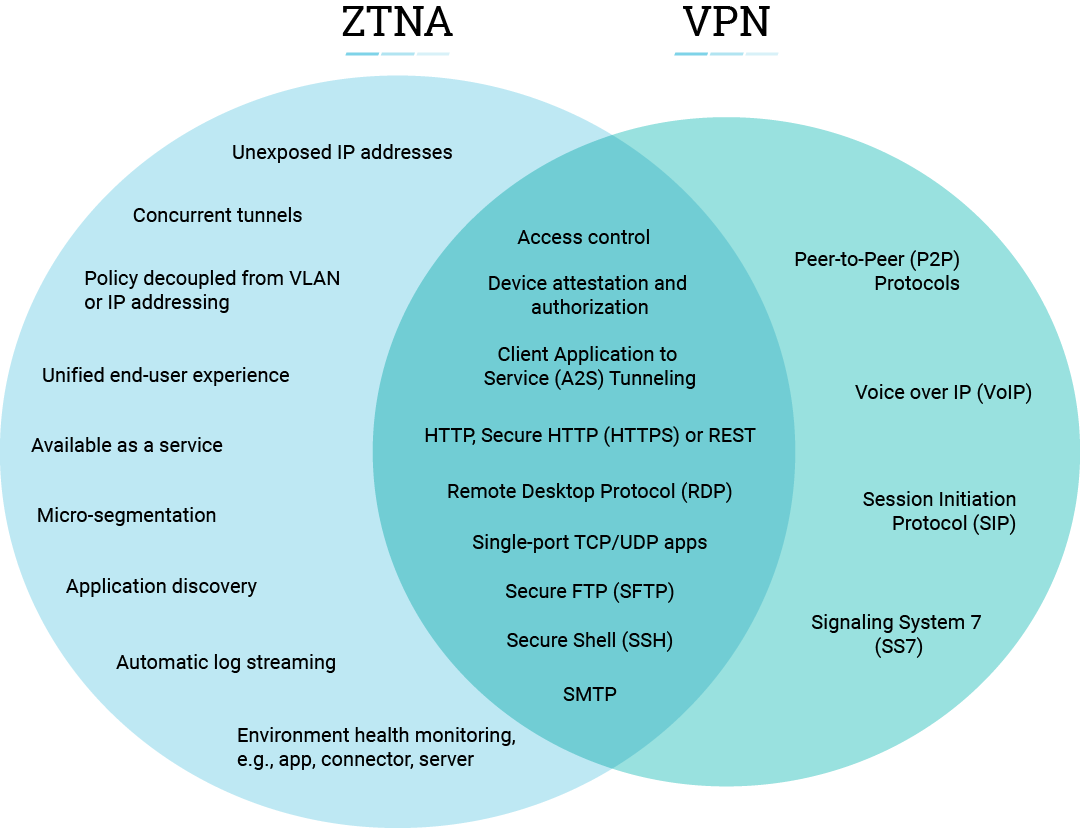

Redefinición del acceso remoto seguro con el acceso a la red de confianza cero

Como respuesta a las necesidades actuales, los equipos de TI están aprovechando el marco de acceso a la red Zero Trust (ZTNA) (también conocido como perímetro definido por software [SDP]) para permitir el acceso remoto seguro de los usuarios fuera de la red. ZTNA proporciona un acceso seguro a las aplicaciones privadas de su empresa, ya estén alojadas en nubes públicas, privadas o en su centro de datos, sin necesidad de una VPN.

ZTNA se basa en un modelo de confianza adaptable, en el que la confianza nunca es implícita, y el acceso se concede en según el principio de mínimo conocimiento, con los privilegios mínimos definidos por políticas de seguridad granulares. Estas soluciones de seguridad no requieren dispositivos físicos y pueden implementarse en cualquier entorno para dar soporte a todas las aplicaciones API REST.

Para ser considerada ZTNA, una solución debe adherirse a estos cuatro principios:

- El ZTNA aísla el acto de conceder acceso a las aplicaciones del acceso a la red. Esto reduce el riesgo para su red, como la infección por dispositivos comprometidos, y solo concede acceso a las aplicaciones a los usuarios autorizados.

- Las conexiones internas desde la aplicación al usuario garantizan que tanto la infraestructura de la red como la de la aplicación resulten invisibles para los usuarios no autorizados. Las IP nunca se exponen a Internet, creando una "red oscura" y haciendo que la red sea imposible de encontrar.

- La segmentación de aplicaciones garantiza que, una vez autorizados los usuarios, el acceso a las aplicaciones se conceda de manera individualizada, de modo que los usuarios autorizados solo tengan acceso a aplicaciones específicas en lugar de acceso total a la red.

- La ZTNA adopta un enfoque de la seguridad centrado en el usuario y no en la aplicación. La red pierde importancia e Internet se convierte en la nueva red corporativa, aprovechando los microtúneles TLS cifrados de extremo a extremo en lugar de MPLS.

Por qué ZTNA es más eficaz que la VPN para el acceso remoto seguro

En lo que respecta al acceso remoto seguro, la transformación digital lo ha cambiado todo. Como ya se ha señalado, las VPN ya no son adecuadas para hacer frente a las amenazas avanzadas de la actualidad y al volumen de usuarios que se conectan a aplicaciones privadas fuera de la red. Esto puede provocar serios dolores de cabeza en cuanto a la experiencia de los usuarios, la conectividad, la seguridad y la gestión.

ZTNA, por su parte, ofrece una mejor experiencia a los trabajadores remotos. No hay necesidad de conectarse a una complicada VPN. En su lugar, el acceso es continuo independientemente de los cambios en la conectividad de la red. Además, ZTNA reduce la latencia del acceso para ofrecer experiencias más rápidas, independientemente de la ubicación.

Asimismo, ZTNA mejora su postura de seguridad al alejarse de la seguridad de la red y centrarse en la seguridad de la conexión entre usuario y aplicación. El acceso se otorga individualmente, lo que permite que solo los usuarios autorizados accedan a aplicaciones específicas. El movimiento lateral es imposible y la superficie de ataque se reduce. Las redes y las aplicaciones están ocultas para los usuarios no autorizados y las IP nunca están expuestas, lo que reduce la amenaza de ataques basados en Internet.

A diferencia de la VPN, las herramientas ZTNA son fáciles de administrar. Esto se debe a que, con ZTNA, no es necesario instalar, configurar ni administrar. ZTNA no se centra en la dirección IP, por lo que no es necesario administrar ACL, políticas de firewall o conversiones. Además, las políticas granulares se pueden utilizar con la aplicación y el usuario, lo que permite una seguridad hipercentrada en las aplicaciones y un acceso con privilegios mínimos para los usuarios.

Elegir un servicio de acceso remoto seguro para las necesidades actuales

Aunque todas las soluciones ZTNA se basan en la idea de la confianza adaptativa, ZTNA está disponible en dos formas: ZTNA como oferta independiente y ZTNA como servicio.

ZTNA como oferta independiente requiere implementar y gestionar todos los elementos del producto. Además, varios proveedores de nube IaaS ofrecen capacidades ZTNA para sus clientes. La solución ZTNA se sitúa en el perímetro de su entorno, ya sea en el centro de datos o en la nube, e intermedia en una conexión segura entre el usuario y la aplicación.

Estas son algunas de las ventajas del ZTNA autónomo:

- Usted tiene el control y la gestión directa de la infraestructura de ZTNA, lo que puede ser imprescindible para las necesidades de cumplimiento

- Los servicios de IoT que se alojan en las instalaciones pueden beneficiarse de velocidades optimizadas

- Las velocidades de rendimiento pueden aumentar si los usuarios locales no tienen que conectarse a Internet para acceder a las aplicaciones alojadas en las instalaciones

El ZTNA autónomo le ofrece más control sobre su entorno, pero puede estar perdiendo las ventajas de un servicio prestado en la nube.

Zscaler y ZTNA

La otra opción es ZTNA como servicio, como Zscaler Private Access™ (ZPA). Se trata de un servicio alojado en la nube, en el que se aprovecha la infraestructura en la nube de un proveedor para la aplicación de políticas. Su organización simplemente adquiere licencias de usuario e implementa conectores ligeros que sirven de front-end a las aplicaciones en todos los entornos, y el proveedor suministra la conectividad, la capacidad y la infraestructura que necesita.

El acceso se establece mediante conexiones con intermediación de adentro hacia afuera entre el usuario y la aplicación, por lo que se desvincula efectivamente el acceso a la aplicación del acceso a la red sin exponer nunca las IP a Internet.

Zscaler Private Access proporciona innumerables beneficios a la organización, tales como:

- Implementación más sencilla ya que no hay necesidad de implementar puertas de enlace ZTNA

- Gestión simplificada ya que los servicios no están alojados en las instalaciones

- Una ruta óptima siempre seleccionada para una cobertura global para una fuerza de trabajo remota

Cómo ZPA responde a los desafíosa actuales de acceso remoto seguro

ZPA proporciona acceso remoto seguro a las aplicaciones internas en la nube sin colocar a los usuarios en la red corporativa. El servicio en la nube no requiere dispositivos complejos de puerta de enlace VPN de acceso remoto y utiliza políticas alojadas en la nube para autenticar el acceso y dirigir el tráfico de los usuarios a la ubicación de la aplicación más cercana a ellos.

ZPA es una solución definida por software que funciona junto con la tecnología de acceso directo. Conecta directamente los centros de datos de los clientes con los de los proveedores de servicios en la nube a través de Zscaler Zero Trust Exchange.