Blog de Zscaler

Reciba las últimas actualizaciones del blog de Zscaler en su bandeja de entrada

SuscribirseExplorar los ataques cifrados en medio de la revolución de la IA

Introducción

Los investigadores de Zscaler ThreatLabz analizaron 29,800 millones de amenazas bloqueadas integradas en el tráfico cifrado desde octubre de 2022 hasta septiembre de 2023 en la nube de Zscaler, y presentaron sus conclusiones en el informe Zscaler ThreatLabz 2023 State of Encrypted Attacks Report. Además de las amenazas bloqueadas, este informe aprovecha los conocimientos de 500 billones de señales diarias y 360 mil millones de transacciones diarias en el Zscaler Zero Trust Exchange™. En esta entrada de blog, expondremos los hallazgos clave del informe.

Ataques encriptados

Según el Informe de Transparencia de Google 1, el tráfico cifrado experimentó un aumento significativo en la última década, alcanzando el 95 % del tráfico mundial en la actualidad, en comparación con el 48 % en diciembre de 2013. No es de extrañar que el tráfico cifrado, antes considerado como la opción segura para las actividades en línea, ahora también albergue la mayoría de las amenazas cibernéticas, como el malware, las estafas de phishing y las fugas de datos.

El 85.9 % de los ataques están cifrados

Casi el 86 % de los ataques utilizan canales cifrados en varias etapas de la cadena de eliminación. Desde las fases iniciales del phishing y la distribución de malware hasta las sutilezas de las actividades de comando y control, así como la exfiltración de datos, los ciberdelincuentes aprovechan el cifrado para ocultar sus intenciones. Para combatir esto, Zscaler recomienda a las organizaciones inspeccionar proactivamente todo el tráfico cifrado para detectar, descifrar y frustrar estos ataques.

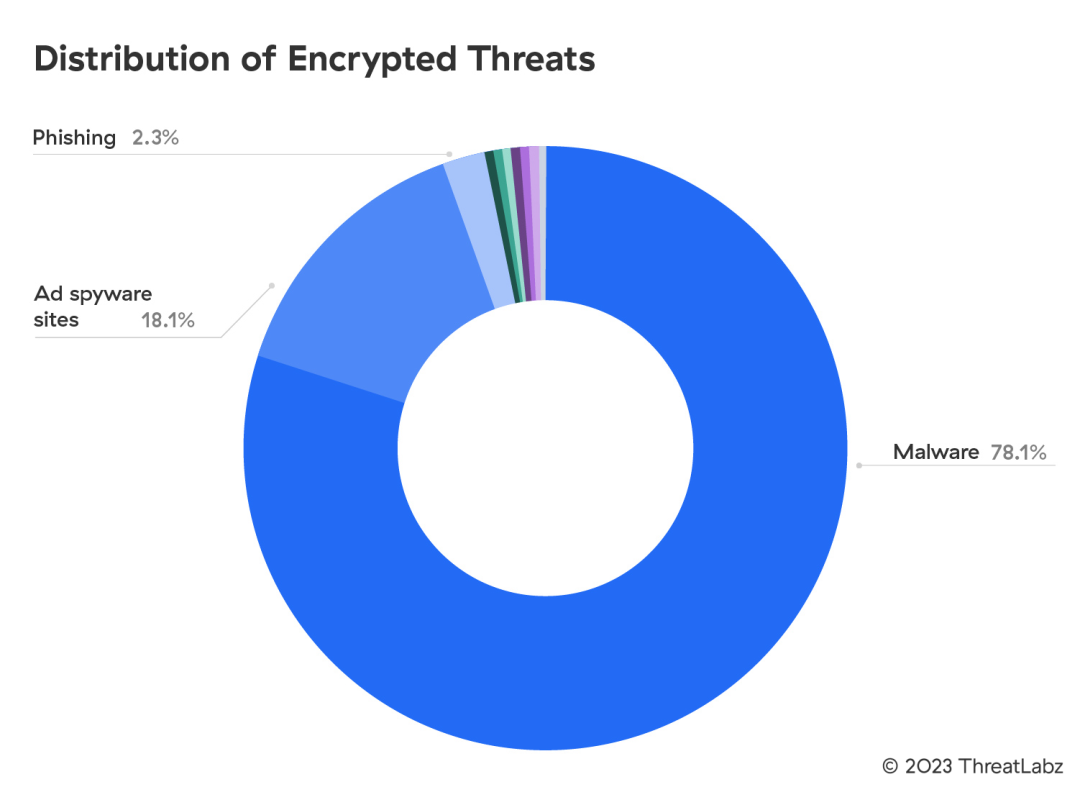

El 78.1 % de las amenazas cifradas se deben a malware

Los ciberdelincuentes ocultan una variedad de amenazas en el tráfico cifrado. Sin embargo, el malware sigue siendo el tipo de amenaza predominante y comprende el 78.1 % de los ataques cifrados bloqueados por la nube de Zscaler, incluidos scripts maliciosos, cargas útiles, contenido web, sitios web y archivos adjuntos de correo electrónico.

Cifra 1: Distribución de amenazas cifradas

El aumento de los bloques de malware cifrado resalta la tendencia en la que estos autores de amenazas intentan establecer un punto de apoyo inicial en el entorno de la víctima evadiendo las tecnologías de detección heredadas que a menudo tienen dificultades para inspeccionar el tráfico TLS a escala.

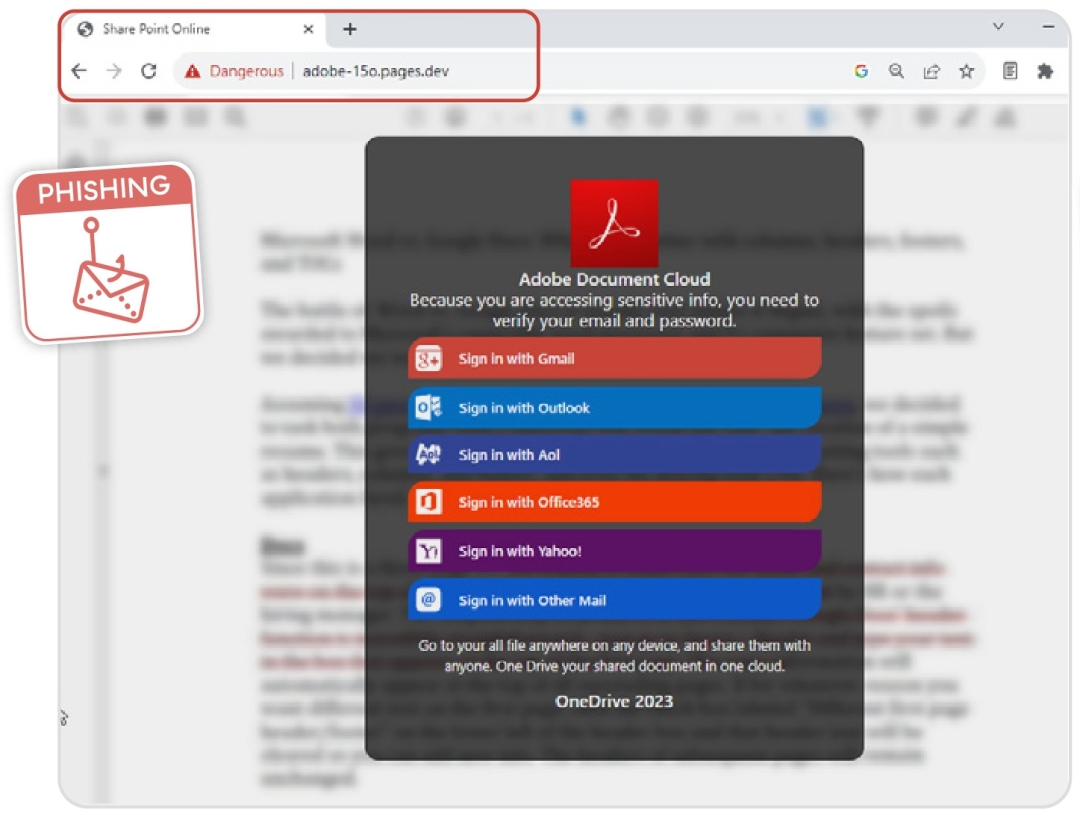

El phishing aumentó un 13.7 %

Es probable que el crecimiento observado en los ataques de phishing se deba a la disponibilidad de herramientas de IA y servicios de phishing plug-and-play (también conocidos como ofertas de phishing como servicio) que facilitan en gran medida la ejecución de campañas de phishing.

Entre las marcas más afectadas por el phishing se encuentran las siguientes cinco:

- Microsoft

- OneDrive

- SharePoint

- Adobe

- Amazon, Amazon

Cifra 2: Campaña de phishing con temática de Adobe

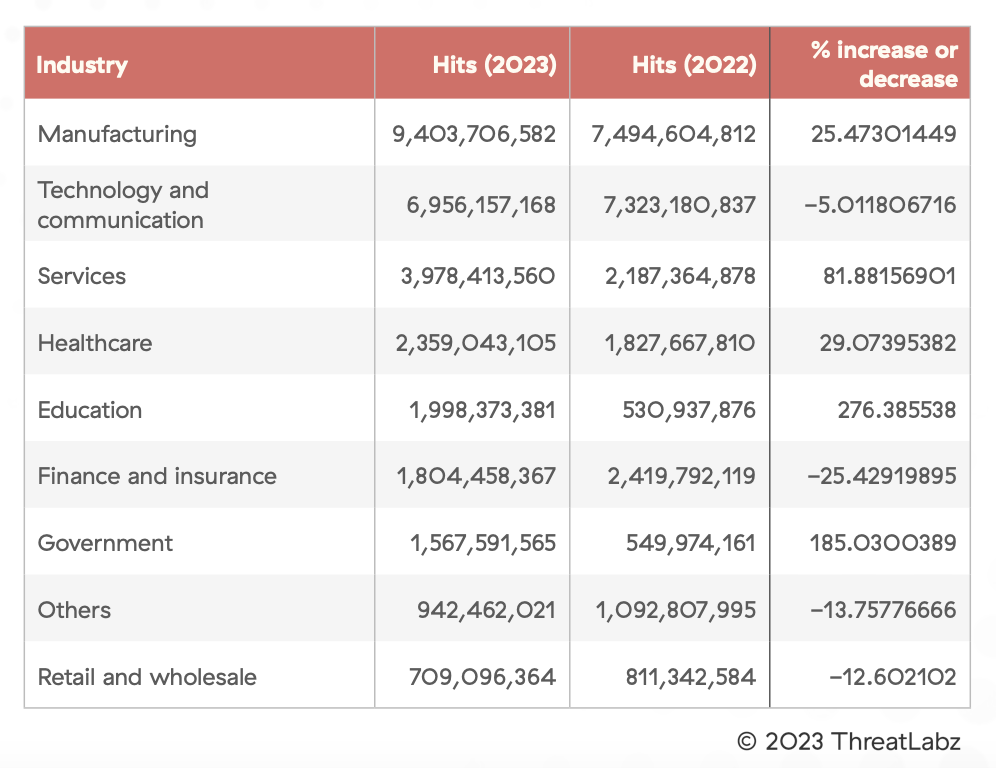

La industria manufacturera sigue siendo el sector más atacado

La industria manufacturera sigue siendo la industria más atacada, experimentando el 31.6 % de los ataques cifrados.

Cifra 3: Una tabla que muestra las tendencias de ataques cifrados por industria

Los fabricantes también registraron la mayor cantidad de transacciones relacionadas con la IA/ML en comparación con cualquier otro sector, procesando más de 2,100 millones de transacciones relacionadas con la IA/ML. A medida que las fábricas inteligentes y el Internet de las cosas (IoT) se imponen en la industria manufacturera, la superficie de ataque se amplía y expone al sector a más riesgos de seguridad, creando puntos de entrada adicionales que los ciberdelincuentes pueden aprovechar para interrumpir la producción y las cadenas de suministro. El uso de conocidas aplicaciones de IA generativa, como ChatGPT, en dispositivos conectados en la fabricación aumenta el riesgo de fuga de datos sensibles a través de canales encriptados.

Zscaler protege a las organizaciones contra ataques cifrados a escala

La principal conclusión del informe es la siguiente: si no está examinando los canales cifrados, no sabe si está sufriendo fugas de datos o si están entrando en su entorno amenazas avanzadas. Para ayudar a nuestros clientes a mantenerse seguros, Zscaler bloqueó casi 30,000 millones de amenazas en canales cifrados en 2023, un aumento del 24.3 % con respecto a los 24,000 millones bloqueados en 2022.

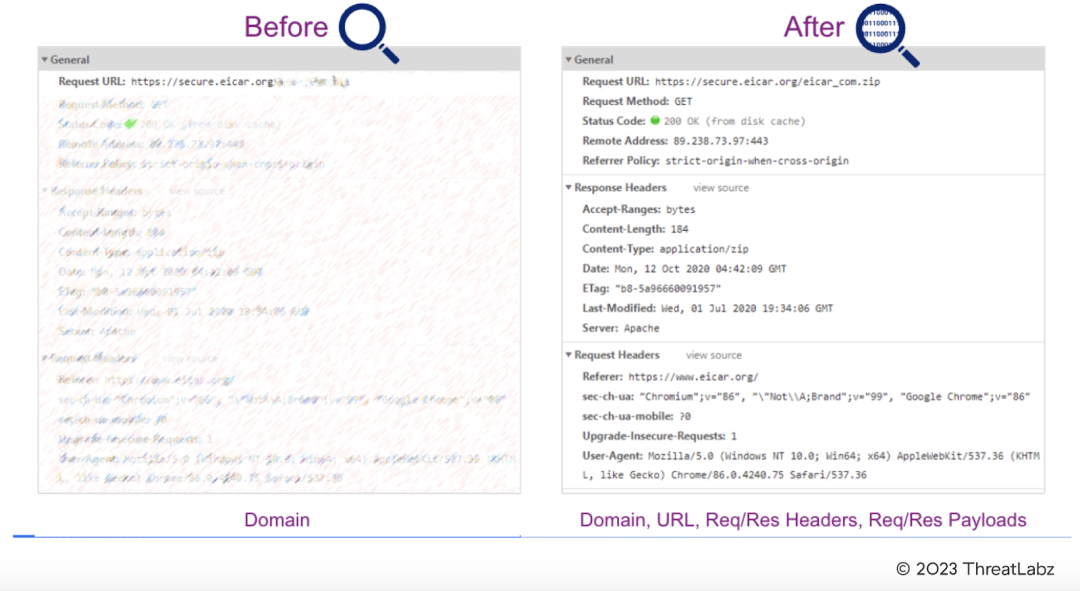

Hoy en día, la mayoría de los ataques aprovechan el cifrado SSL o TLS, cuya inspección a escala requiere muchos recursos y se realiza mejor con una arquitectura proxy nativa de la nube. Aunque los firewalls heredados admiten el filtrado de paquetes y la inspección de estado, sus limitaciones de recursos los hacen poco adecuados para esta tarea. Esto genera una necesidad crítica de que las organizaciones implementen arquitecturas nativas de la nube que admitan la inspección completa del tráfico cifrado en consonancia con los principios de confianza cero.

Figura 4: La inspección TLS proporciona una visibilidad total para bloquear las amenazas avanzadas

Cómo ayuda Zscaler a mitigar los ataques cifrados

Deepen Desai, director de seguridad de Zscaler, dice:

"Aunque el 95 % del tráfico web está cifrado con HTTPS, estamos viendo que la gran mayoría de las amenazas se propagan ahora a través de canales cifrados. Como resultado, todo el tráfico cifrado con SSL/TLS que no se someta a una inspección en línea para defenderse de toda la variedad de amenazas puede suponer un riesgo importante para las organizaciones globales."

Desai recomienda las siguientes soluciones para proteger su organización de ataques cifrados en forma constante:

- Acceso a la red de confianza cero (ZTNA) - Interrumpa tantas etapas de esta cadena de ataque como sea posible, maximizando sus posibilidades de detener el ataque incluso si los actores de la amenaza evaden algunos de sus controles de seguridad. Yo recomiendo sustituir los dispositivos vulnerables, como las VPN y los firewalls, por ZTNA para inspeccionar y escanear el 100 % del tráfico SSL/TLS.

- Zscaler Private Access (ZPA) - Implemente una seguridad consistente con una segmentación mejorada, conectando a los usuarios a las aplicaciones, no a toda la red. ZPA está diseñado para proporcionar un acceso seguro y directo de los usuarios a aplicaciones específicas, asegurando que el tráfico de red esté segmentado, y los usuarios no tengan acceso a toda la red.

- Zscaler Cloud Data Loss Prevention (DLP) - Integre Zscaler Cloud DLP como una tecnología de prevención de pérdida de datos en línea con inspección TLS completa para evitar la fuga de datos sensibles.

Mejores prácticas para mitigar ataques cifrados

Su estrategia de ciberseguridad debe incluir controles para cada una de estas etapas:

- Minimice la superficie de ataque haciendo que las aplicaciones internas sean invisibles para Internet.

- Evite el compromiso utilizando una arquitectura proxy nativa de la nube para inspeccionar todo el tráfico en línea y a escala, aplicando políticas de seguridad congruentes.

- Detenga el movimiento lateral conectando a los usuarios directamente a las aplicaciones (en lugar de a la red) para reducir la superficie de ataque, y contenga las amenazas utilizando el engaño y la segmentación de la carga de trabajo.

- Detenga la pérdida de datos inspeccionando todo el tráfico que circula por Internet, incluidos los canales encriptados, para evitar el robo de datos.

Si desea minimizar el riesgo de ataques cifrados para su organización, debería tener en cuenta estas recomendaciones como parte de su estrategia de adopción:

- Utilice una arquitectura nativa de la nube basada en proxy para descifrar, detectar y prevenir amenazas en todo el tráfico cifrado a escala.

- Aproveche un sandbox con IA para poner en cuarentena los ataques desconocidos y detener el malware de paciente cero.

- Inspeccione todo el tráfico, todo el tiempo, independientemente de si un usuario está en casa, en la oficina central o en movimiento, para garantizar que todos estén protegidos de manera uniforme contra las amenazas cifradas.

- Termine cada conexión para permitir que una arquitectura de proxy en línea inspeccione todo el tráfico, incluido el cifrado, en tiempo real, antes de que llegue a su destino, para evitar el ransomware, el malware y otros ataques.

- Proteja los datos mediante políticas granulares basadas en el contexto, verificando las solicitudes de acceso y los derechos en función del contexto.

- Elimine la superficie de ataque conectando a los usuarios directamente a las aplicaciones y recursos que necesitan, nunca a las redes.

Buenas prácticas para interacciones seguras de IA/ML

Teniendo en cuenta el rápido avance y la adopción de aplicaciones que utilizan la IA, es vital establecer y seguir las mejores prácticas para garantizar el uso responsable y seguro de estas tecnologías transformadoras.

- Las organizaciones deben adaptar de forma proactiva sus políticas de uso y seguridad de la IA para anticiparse a los posibles riesgos y desafíos.

- Implemente la inspección TLS para aplicaciones públicas de chatbot de IA como ChatGPT utilizando políticas DLP granulares para evitar la fuga de datos sensibles.

- Asegúrese de que el uso de las herramientas de IA cumpla todas las leyes y normas éticas pertinentes. Esto incluye regulaciones de protección de datos y leyes de privacidad.

- Establezca una responsabilidad clara para el desarrollo y la implementación de las herramientas de IA. Defina las funciones y responsabilidades dentro de su organización para supervisar los proyectos de IA.

- El desarrollo y la integración de las herramientas de IA deben seguir un Marco Seguro del Ciclo de Vida del Producto para garantizar el máximo nivel de seguridad.

Más información

Descargue su copia del informe completo sobre el estado de los ataques cifrados de Zscaler ThreatLabz 2023 para obtener más información y consejos para gestionar los ataques cifrados.

1. https://transparencyreport.google.com/https/overview?hl=en

¿Este post ha sido útil?

Reciba las últimas actualizaciones del blog de Zscaler en su bandeja de entrada

Al enviar el formulario, acepta nuestra política de privacidad.